Adwares et malwares : comment les supprimer sur PC

Adwares et malwares : comment les supprimer sur PC

Nul n'est à l'abri d'un logiciel indésirable, qu'il soit publicitaire ou malveillant, même avec la protection d'un antivirus. Heureusement, il est facile de détecter et d'éliminer ce genre d'intrus avec des outils simples et gratuits.

Il suffit parfois d'un clic un peu rapide ou d'une case laissée cochée par inadvertance lors de l'installation de programmes – la plupart du temps gratuits – pour que votre PC se transforme en panneau publicitaire ou, pire, se trouve infecté par un logiciel malveillant. En effet, nombre d'applis téléchargées sur Internet profitent de la phase d'installation pour déposer dans l'espace de stockage d'autres outils que vous n'avez guère demandés. Bien souvent, leur installation est cachée derrière un bouton Accepter ou Suivant anodin sur lequel on clique, il faut bien l'admettre, sans regarder le texte qui précise à quoi l'on consent.

Nombre de ces programmes passent au travers des mailles de l'antivirus installé sur l'ordinateur. Ils peuvent s'activer immédiatement après l'installation de l'appli ou quelques temps plus tard, faisant surgir des notifications publicitaires ou en surveillant votre navigation sur Internet. Ce sont les fameux PUP (potentially unwanted programs ou programmes potentiellement indésirables en français). S'ils ne sont a priori pas dangereux, ils peuvent en revanche compromettre la confidentialité de vos données et, surtout, perturber au quotidien l'utilisation de votre PC.

Pour vous en débarrasser, plusieurs outils gratuits sont disponibles. Les plus connus comme CCleaner qui se dote maintenant d'un module pour chasser ces logiciels indésirables et MalwareBytes se révèlent efficaces mais nécessitent une installation. Ils se montrent également assez prompts à vous pousser à dépenser quelques euros pour une version plus performante de leurs services. Nous vous recommandons plutôt de vous en remettre à deux outils également gratuits mais qui ne nécessitent aucune installation : Microsoft Safety Scanner et AdwCleaner. Le premier est proposé par l'éditeur de Windows. Bien qu'austère et en anglais, il se montre simple à utiliser et plutôt efficace. Le second, créé à l'origine par un développeur français, appartient depuis 2019 à l'éditeur MalwareBytes, la suite antivirus et antimalware. Il ne nécessite pas non plus d'installation mais se concentre uniquement sur les PUP et les logiciels malveillants. Vous pouvez utiliser ces deux utilitaires l'un après l'autre pour vous assurer qu'aucun logiciel malveillant ne subsiste sur votre PC.

Gardez à l'esprit que Microsoft Safety Scanner et AdwCleaner ne remplacent pas votre antivirus : ils le complètent. Et comme il s'agit de logiciels portables, sans installation, ils ne fonctionnement pas de façon autonome, en permamnce, vous devrez les lancer manuellement au rythme qui vous convient. Par exemple, lorsque vous suspectez la présence d'un logiciel indésirable sur votre machine, après l'installation de logiciels gratuits ou, plus généralement, une fois par mois. Enfin, il convient de les retélécharger régulièrement pour être certain que leur base de données interne est bien à jour. D'ailleurs, la version téléchargée de Microsoft Safety Scanner n'est valable que dix jours ! Des outils d'appoint, donc, mais précieux et efficaces.

Comment supprimer les malwares avec Microsoft Safety Scanner ?

L'outil de Microsoft s'appuie sur la même base de données que la suite Sécurité Windows (anciennement Windows Defender) mais se concentre particulièrement sur les logiciels indésirables et/ou malveillants.

- Commencez par rapatrier la version de Microsoft Safety Scanner (MSERT) qui convient à votre PC.

Télécharger Microsoft Safety Scanner pour Windows 32 Bits

Télécharger Microsoft Safety Scanner pour Windows 64 Bits

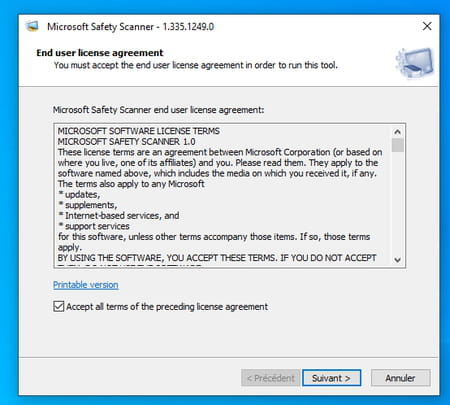

- Ouvrez le logiciel. Acceptez les termes du contrat de licence d'utilisation en cochant la case idoine puis cliquez sur Suivant et encore Suivant.

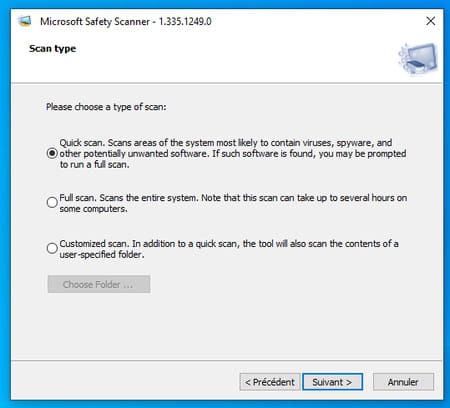

- Dans la fenêtre qui s'affiche, choisissez le type d'analyse à effectuer :

Quick Scan pour une analyse rapide qui se focalise sur les parties du système les plus souvent atteintes par les logiciels malveillants. Ce mode est à effectuer régulièrement.

Full scan pour une analyse complète et en profondeur de tout le système et de tous les supports de stockage rattachés au PC. Nous vous recommandons ce mode pour une première utilisation ou si l'analyse Quick Scan a révélé la présence d'intrus.

Custom Scan pour analyser un dossier spécifique.

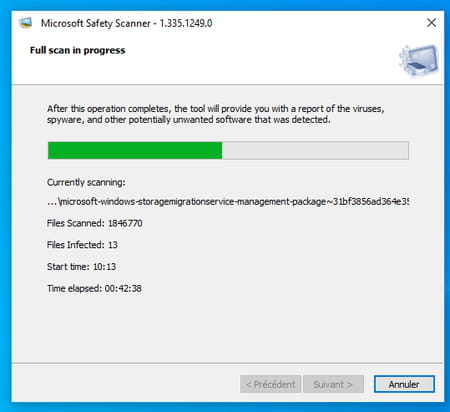

- Cliquez sur le bouton Suivant. L'analyse démarre. Attention : si vous avez opté pour l'option Full Scan elle peut durer plusieurs heures contre quelques minutes seulement avec le mode Quick Scan. Sur notre PC de test doté de deux disques SSD de 512 Go remplis au tiers, la vérification a duré près de deux heures.

- À noter : il est préférable de ne pas utiliser l'ordinateur et surtout, de ne rien télécharger durant l'analyse.

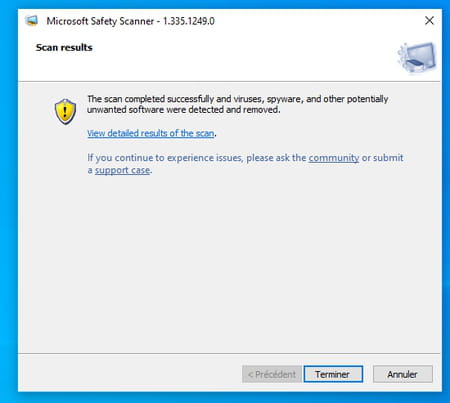

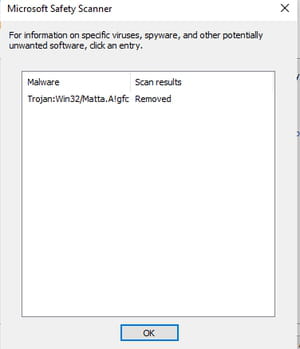

- À l'issue de l'analyse, MSERT vous informe des problèmes rencontrés… et éliminés. En effet, il procède automatiquement au nettoyage. Vous pouvez toutefois vérifier quels ont été les programmes malveillants rencontrés. Cliquez pour cela sur le lien View detailed results of the scan.

- Dans la fenêtre qui s'affiche, MSERT indique la liste des programmes potentiellement dangereux et/ou indésirables qu'il a supprimés. Vous pouvez refermer les fenêtres.

Comment supprimer les malwares avec AdwCleaner ?

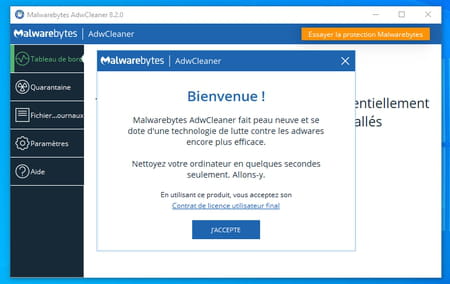

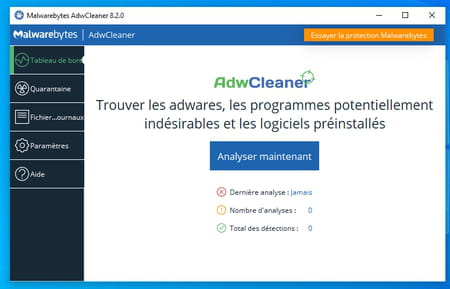

Avec une interface en français, plus moderne et plus graphique que Microsoft Safety Scanner, AdwCleaner se montre plus agréable à utiliser. Il est aussi beaucoup plus rapide que l'outil MSERT de Microsoft et non moins efficace.

- Commencez par rapatrier AdwCleaner sur votre PC.

Télécharger AdwCleaner pour Windows

- Lancez l'outil et acceptez les conditions d'utilisation d'un clic sur le bouton J'accepte.

- Dans la fenêtre qui s'affiche, cliquez sur le bouton Analyser maintenant.

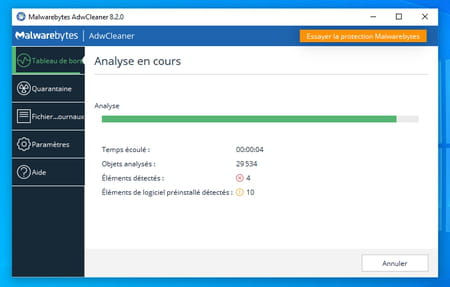

- L'analyse démarre. Elle dure moins d'une minute.

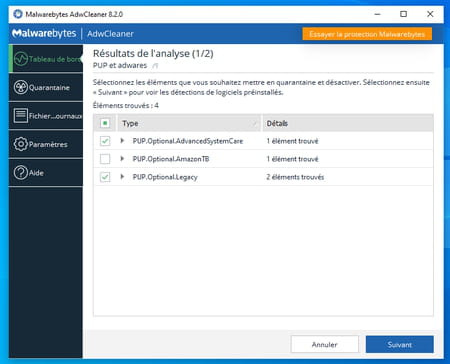

- Après cet examen, AdwCleaner présente les logiciels potentiellement indésirables dénichés dans l'espace de stockage. Décochez les cases de ceux dont vous ne souhaitez pas vous débarrasser (il peut s'agir en effet de faux positifs) puis cliquez sur Suivant.

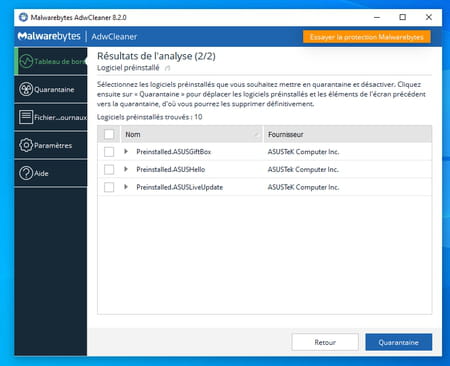

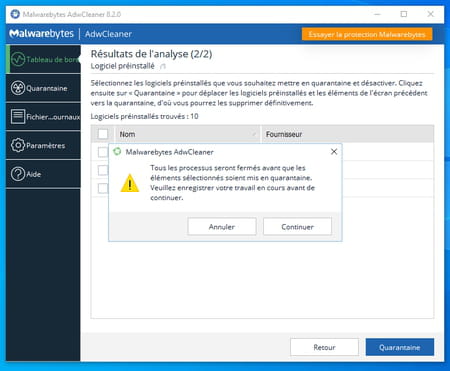

- À l'étape suivante, AdwCleaner présente également des logiciels qui ont été préinstallés sur votre machine qui qui peuvent potentiellement la ralentir. Cette fois-ci, les cases correspondant aux applis ne sont pas cochées par défaut. Si vous souhaitez profiter de cette opération pour supprimer ces logiciels (s'ils vous semblent inutiles), cochez les cases correspondantes et cliquez sur Quarantaine.

- Cliquez sur Continuer dans la boîte de dialogue qui apparaît. Elle indique que les applis seront stoppées et qu'elles ne pourront plus se lancer). Aucun élément n'est supprimé pour le moment.

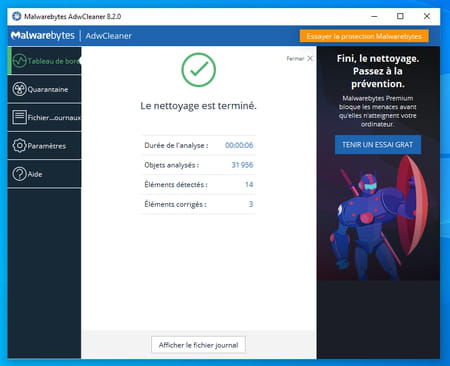

- Le nettoyage s'effectue et ne prend que quelques secondes.

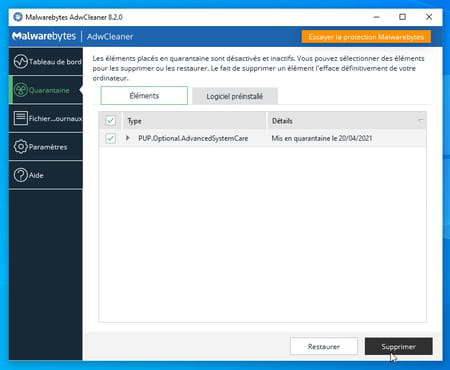

- Vous pouvez à tout moment arrêter votre choix concernant les applis que vous avez placées en quarantaine. Cliquez sur le menu Quarantaine dans le volet gauche de AdwCleaner. Cochez la case en regard du programme souhaité. Cliquez sur le bouton Restaurer pour lui permettre de fonctionner à nouveau ou sur le bouton Supprimer pour vous en débarrasser définitivement.