LastPass, 1Password, Dashlane, iCloud…Ces célèbres gestionnaires de mots de passe ont une grosse faille de sécurité

De célèbres gestionnaires de mots de passe, dont LastPass et 1Password, souffrent d'une grave faille de sécurité qui permet à des pirates de s'emparer de données sensibles, notamment des numéros de cartes bancaires.

On ne le dira jamais assez : pour se prémunir contre le piratage de ses comptes, il est crucial d'utiliser des mots de passe à la fois robustes et uniques. Une règle de sécurité élémentaire, mais qui n'est pas toujours simple à appliquer quand on doit jongler avec une multitude de codes d'accès… C'est précisément là qu'entrent en jeu les gestionnaires de mots de passe, des outils dédiés qui permettent de stocker et d'organiser tous ses mots de passe en toute sécurité, grâce à un seul mot de passe maître, facile à retenir.

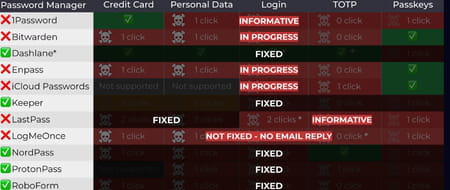

Le problème, c'est que, de par les données sensibles qu'ils contiennent, ces outils sont souvent visés par des tentatives de piratage. Et, malheureusement, il semblerait que certains ne soient pas si sécurisés que cela. Marek Tóth, chercheur en sécurité, a révélé lors d'une conférence à la DEF CON 33 avoir découvert une faille dans les principaux gestionnaires de mots de passe du marché, à savoir Trousseau iCloud, LastPass, Bitwarden, 1Password, Dashlane, Keeper, NordPass, Proton Pass, RoboForm, Enpass, et LogMeOnce. Cette vulnérabilité permet de voler les informations d'identification du compte, des codes d'authentification à deux facteurs (2FA) et des données de carte de crédit, dont le code CVV. Et malgré un signalement en avril dernier, six de ces services n'ont toujours pas remédié au problème.

Gestionnaires de mots de passe : une faille critique détectée

Les pirates peuvent exploiter cette faille en réalisant une opération de "clickjacking", en trompant l'utilisateur pour l'amener à cliquer sur quelque chose sans s'en rendre compte, leur accordant ainsi l'accès à des données sensibles. Pour faire simple, l'assaillant construit une page Web malveillante contenant des éléments HTML invisibles ou superposés au menu réel d'auto-remplissage. Ce menu est ensuite rendu invisible (avec une opacité 0) ou recouvert par un leurre graphique auquel l'utilisateur est habitué à cliquer automatiquement, comme une bannière cookies, une fenêtre pop-up ou un CAPTCHA. L'utilisateur, pensant cliquer sur un élément anodin, clique en réalité sur ce menu d'auto-remplissage invisible.

S'il s'agit d'une page malveillante simple, le piège permet d'exfiltrer des données non liées à un domaine précis, comme une adresse mail ou les numéros de cartes bancaires. Mais si le cybercriminel est parvenu à injecter un script malveillant sur un domaine de confiance, alors le gestionnaire considère qu'il s'agit d'un site légitime et y déverse les informations enregistrées, comme les identifiants, mots de passe, codes TOTP et passkeys.

Depuis le signalement du chercheur en avril, Dashlane, Keeper, NordPass, Proton Pass et RoboForm ont fait le nécessaire pour corriger la faille. En revanche, celle-ci est toujours active chez Trousseau iCloud, LastPass, Bitwarden, 1Password, Enpass, et LogMeOnce.

Gestionnaires de mots de passe : que faire pour se protéger ?

Les chercheurs de Socket sont allés vérifier les déclarations de Marek Tóth, et ont confirmé que ces gestionnaires de mots de passe pour navigateur sont bel et bien susceptibles de divulguer des données personnelles sensibles dans certains scénarios. Cela concerne donc pas moins de 40 millions d'utilisateurs dans le monde. Ils leur conseillent d'afficher "systématiquement une fenêtre de confirmation avant tout remplissage automatique".

LastPass et LogMeOnce travaillent actuellement sur un correctif, et Bitwarden a tenu à faire savoir que la version 2025.8.0, déployée cette semaine, devrait colmater la faille. De son côté, 1Password a minimisé l'importance de la découverte, comme le rapporte Bleeping Computer.

En attendant que tout le monde ait corrigé cette vulnérabilité, les chercheurs recommandent de désactiver le remplissage automatique de son gestionnaire de mots de passe, s'il fait partie des trainards. À la place, mieux vaut passer par le presse-papier pour copier/coller ses mots de passe et ses données bancaires. Il faut également vérifier que les mises à jour automatiques sont bien activées et qu'il s'agit bien de la dernière version du gestionnaire qui est utilisée.